Investigadores de ESET descubrieron una campaña de crimeware dirigida a

clientes de tres bancos checos. El malware, llamado

NGate, tiene la capacidad única de transmitir datos de las tarjetas de pago de las

víctimas, a través de una aplicación maliciosa instalada en sus dispositivos

Android, al teléfono Android rooteado del atacante.

- NGate no estaba disponible en la tienda

oficial Google Play. -

Los atacantes combinaron técnicas maliciosas estándar ―ingeniería

social, phishing y malware para Android― en un escenario de ataque

novedosos. -

Se sospecha que los mensajes señuelo se enviaron a números de

teléfono aleatorios y captaron a clientes de tres bancos. -

Según los datos, el grupo ha

operado desde noviembre de 2023 en Chequia, utilizando aplicaciones web

progresivas (PWA) y WebAPK maliciosas. - En marzo de 2024, la técnica del

grupo mejoró con el despliegue del malware para Android NGate. -

Los atacantes fueron capaces de clonar los datos NFC de las tarjetas de

pago físicas de las víctimas utilizando NGate y retransmitir estos datos a

un dispositivo atacante que luego fue capaz de emular la tarjeta original

y retirar dinero de un cajero automático. - No es necesario que las víctimas tengan root en sus dispositivos.

El objetivo principal de esta campaña es facilitar la retirada no autorizada

de dinero de las cuentas bancarias de las víctimas. Esto se consiguió

transmitiendo los datos de comunicación de campo cercano (NFC) de las

tarjetas de pago físicas de las víctimas, a través de sus smartphones

Android comprometidos mediante el malware NGate Android, al dispositivo del

atacante. A continuación, el atacante utilizaba estos datos para realizar

transacciones en cajeros automáticos. Si este método fallaba, el atacante

tenía un plan alternativo para transferir fondos de las cuentas de las

víctimas a otras cuentas bancarias.

Hasta el momento no se había visto esta novedosa técnica de retransmisión NFC en ningún malware

para Android descubierto anteriormente. La técnica se basa en una

herramienta llamada

NFCGate, diseñada por estudiantes de la Universidad Técnica de Darmstadt,

Alemania, para capturar, analizar o alterar el tráfico NFC; por ello, hemos

denominado NGate a esta nueva familia de malware.

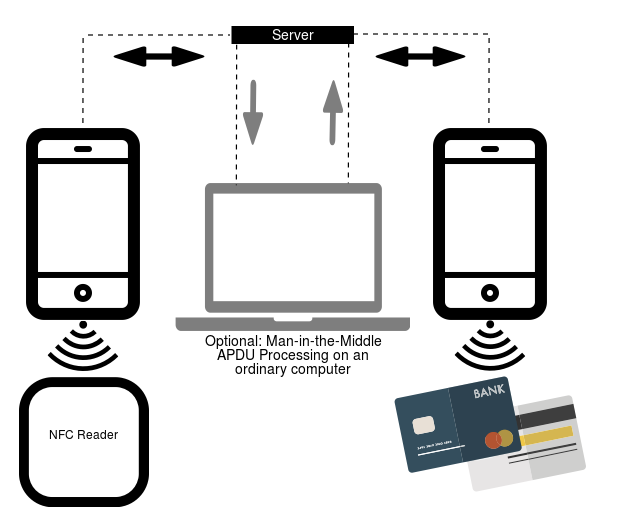

La herramienta NFCGate fue desarrollada por estudiantes del Secure Mobile Networking Lab de la Technical University of Darmstadt (Alemania)) y está disponible en GitHub. La función principal de NFCGate es transmitir una señal NFC desde un dispositivo Android a través de un servidor a otro dispositivo Android que pueda imitarla o emularla.

Las víctimas descargaban e instalaban el malware tras ser engañadas

haciéndoles creer que se estaban comunicando con su banco y que su

dispositivo estaba en peligro. En realidad, las víctimas habían comprometido

sin saberlo sus propios dispositivos Android al descargar e instalar

previamente una aplicación desde un enlace en un mensaje SMS engañoso sobre

una posible devolución de impuestos. En el siguiente vídeo se ofrece una

breve descripción, en inglés, de este ataque.

Tras ser instalado y abierto, NGate muestra un sitio web falso que solicita

la información bancaria del usuario, que es enviada al servidor del

atacante. Además de sus funciones de phishing, el malware NGate también

incluye una herramienta llamada NFCGate, que se utiliza indebidamente para

transmitir datos NFC entre dos dispositivos: el de la víctima y el del

agresor.

Contenido completo en WeLiveSecurity