Una campaña de espionaje de años de duración, vinculada a Pekín, que afectó a

compañías de telecomunicaciones estadounidenses y secuestró las llamadas

telefónicas de Donald Trump, en realidad se dirigió a más de 80 países,

con un alcance global mucho mayor del que los investigadores creían

inicialmente.

El alcance de la intrusión permitió a los agentes de inteligencia chinos

vigilar las comunicaciones privadas de ciudadanos estadounidenses y rastrear

sus movimientos alrededor del mundo, según declaró Brett Leatherman, el

principal funcionario de ciberseguridad del FBI, en una entrevista. La agencia

estima que los intrusos probablemente obtuvieron más de un millón de registros

de llamadas y se centraron en las llamadas telefónicas y los mensajes de texto

de más de 100 estadounidenses.

«Esta es una de las brechas de ciberespionaje más importantes que hemos

visto en Estados Unidos», declaró.

Los hackers también pudieron acceder a información de los sistemas que el

gobierno federal utiliza para las solicitudes de escuchas telefónicas

autorizadas por los tribunales, uno de los aspectos de la brecha que más

preocupó a los funcionarios estadounidenses.

«Realmente debería hacer sonar las alarmas para todos los

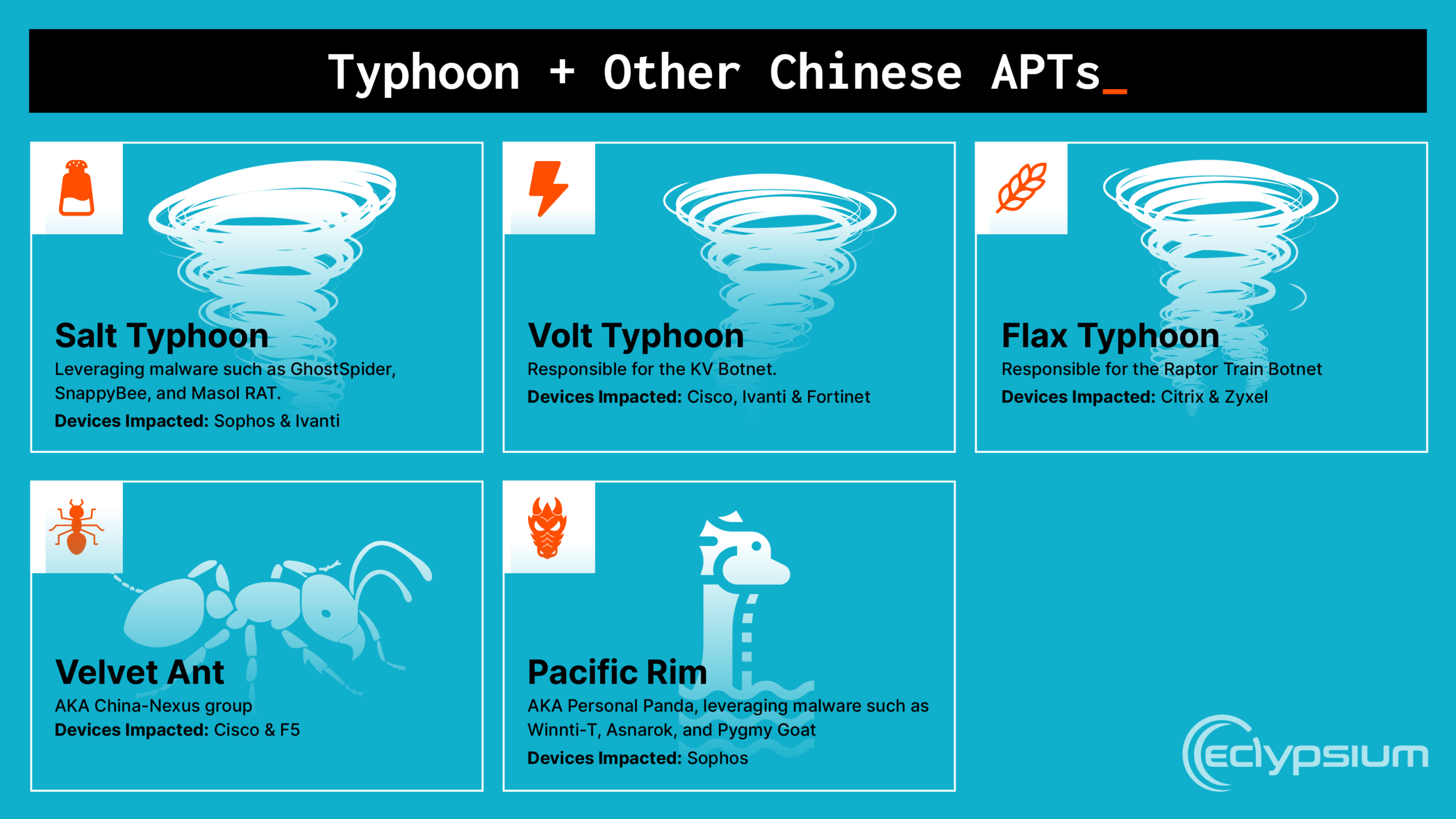

estadounidenses», concluyó Leatherman. La campaña «Salt Typhoon» data de al menos 2019, pero las autoridades estadounidenses no la

descubrieron hasta el año pasado. Permitió a actores vinculados a China

acceder a datos de llamadas de clientes estadounidenses, comunicaciones

privadas de un número limitado de personas, información sensible de las

fuerzas del orden e información técnica de la red que podría fundamentar

futuros ataques, según

informó The Wall Street Journal el año pasado.

«Si se logra extraer información similar a nivel mundial, se puede empezar

a agregar esos datos y obtener un panorama de inteligencia muy diferente al

que se obtendría si se atacara y comprometiera un solo país», afirmó Leatherman.

Se ha observado que Salt Typhoon, que

se superpone

con la actividad rastreada como GhostEmperor, Operator Panda, RedMike y

UNC5807, obtiene acceso inicial a través de la

explotación de dispositivos de borde de red

expuestos de Cisco (CVE-2018-0171,

CVE-2023-20198,

and

CVE-2023-20273),

Ivanti (CVE-2023-46805

and

CVE-2024-21887),

y Palo Alto Networks (CVE-2024-3400).

Las redes de las principales operadoras de telefonía móvil estadounidenses se

encontraban entre las vulneradas, según informó anteriormente el Journal.

Verizon Communications declaró a principios de este año que un «agente

amenazador de un estado nación» había accedido a su red como parte de un

ataque más amplio y que había contenido el incidente. AT&T declaró a

finales del año pasado que

«la República Popular China tuvo como objetivo a un pequeño número de

personas de interés para la inteligencia extranjera»

y que, en los pocos casos en que la información se vio afectada, cumplió con

sus obligaciones de notificación.

T-Mobile US declaró a finales del año pasado que detectó intentos de

infiltración en sus sistemas por parte de actores maliciosos. Sus defensas

«funcionaron según lo previsto para evitar cualquier acceso o exfiltración

de información de clientes o información confidencial», declaró una portavoz de T-Mobile en un comunicado.

El Buró Federal de Investigaciones (FBI)

ha notificado a aproximadamente 600 empresas que la actividad de

espionaje indicó cierto interés en ellas, incluyendo sus relaciones

comerciales y vulnerabilidades de red. En algunos países, se han producido

vulneraciones de las redes de telecomunicaciones en diversos grados, mientras

que en otros, el grado de acceso no está claro. El año pasado, funcionarios

estadounidenses describieron la filtración como una operación de espionaje

perjudicial y bien ejecutada por Pekín. Los investigadores ahora creen que la

actividad fue más amplia e indiscriminada de lo que se creía previamente, y

que va más allá de lo que los países suelen entender como espionaje, afirmó

Leatherman. Esta actividad potencialmente permitió a espías chinos utilizar

datos de geolocalización de teléfonos celulares para rastrear los movimientos

de estadounidenses, incluso fuera del país, añadió.

«Ese ataque global indiscriminado realmente está fuera de las normas de las

operaciones en el ciberespacio», afirmó Leatherman.

Pekín ha negado su participación en la campaña y ha acusado a las agencias de

espionaje y empresas de ciberseguridad estadounidenses de colaborar

secretamente para reunir pruebas falsas con el fin de incriminar a China. Un

portavoz de la embajada china en Washington, Liu Pengyu, afirmó que

«Estados Unidos no había presentado pruebas concluyentes y fiables» de que

Salt Typhoon estuviera vinculado al gobierno chino. China se opone

firmemente y combate toda forma de ciberataques y ciberdelitos», afirmó.

El FBI cree que los intrusos están en gran medida controlados y que ahora está

mejor preparado para detectar su actividad. El miércoles, publicó un memorando

que proporcionaba nuevos detalles sobre las intrusiones del Tifón Salino,

incluyendo información técnica sobre los hackers diseñada para ayudar a las

empresas a encontrarlos en sus redes. El documento fue firmado por otras

agencias estadounidenses y servicios de inteligencia y ciberseguridad de otros

países, como el Reino Unido, Canadá, la República Checa, Finlandia y Polonia.

Los hackers se infiltraron en las redes explotando diversas vulnerabilidades

conocidas en el software y los dispositivos conectados a ellas, incluyendo

routers, según el memorando.

Fuente:

WSJ