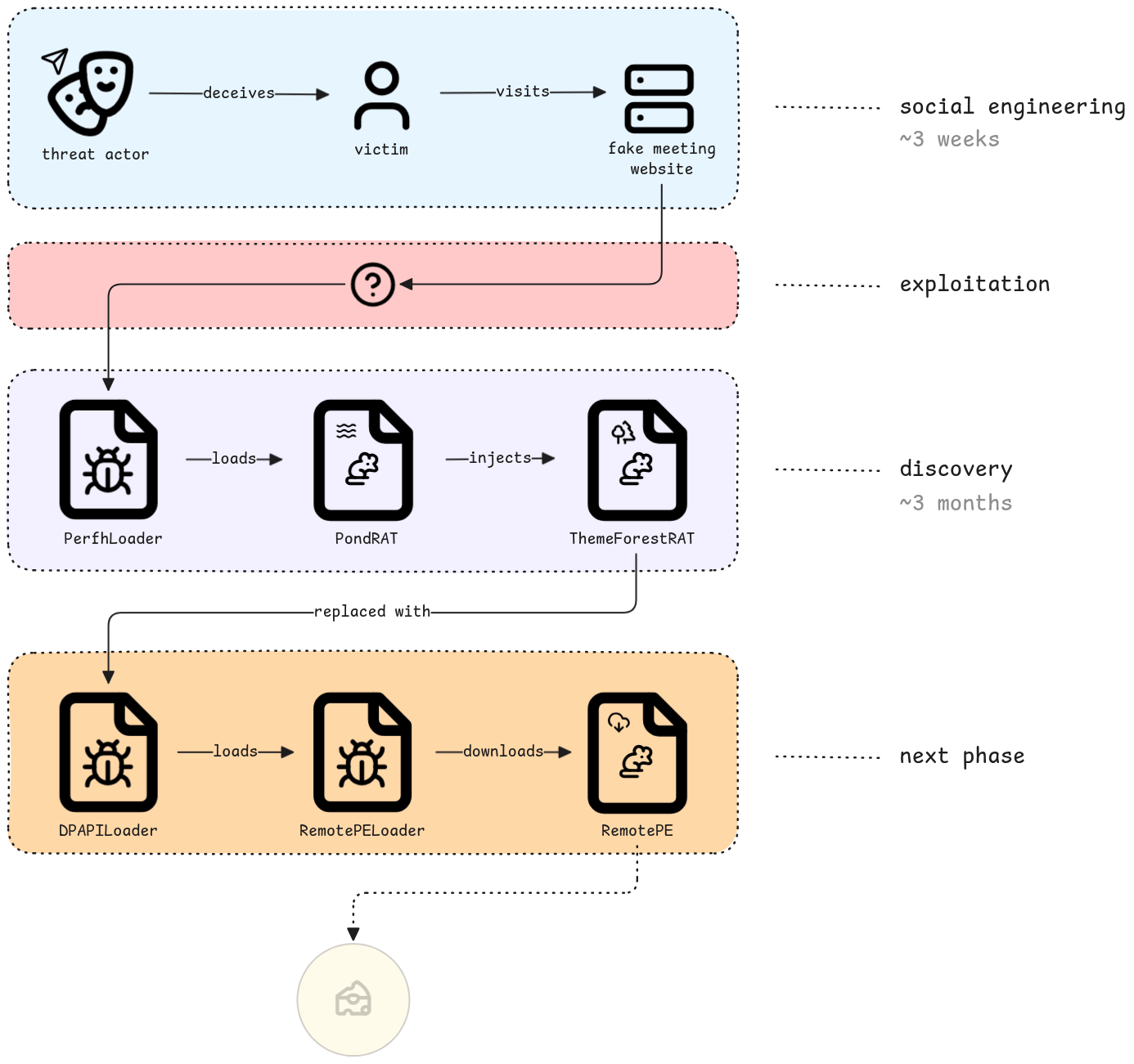

El actor de amenazas vinculado a Corea del Norte, conocido como el Grupo Lazarus, ha sido atribuido a una campaña de ingeniería social que distribuye

tres tipos diferentes de malware multiplataforma: PondRAT, ThemeForestRAT y

RemotePE.

El ataque,

observado por Fox-IT del Grupo NCC en 2024, tuvo como objetivo una organización del sector de las finanzas

descentralizadas (DeFi), lo que finalmente provocó la vulneración del sistema

de un empleado.

«A partir de ahí, el actor realizó el descubrimiento desde dentro de la red

utilizando diferentes RAT en combinación con otras herramientas, por

ejemplo, para recopilar credenciales o conexiones proxy», explicaron Yun Zheng Hu y Mick Koomen.

«Posteriormente, el actor cambió a un RAT más sigiloso, lo que

probablemente indica una siguiente etapa del ataque».

La cadena de ataque comienza cuando el actor de amenazas se hace pasar por un

empleado de una empresa comercial en Telegram y utiliza sitios web falsos que

se hacen pasar por Calendly y Picktime para programar una reunión con la

víctima.

Aunque actualmente se desconoce el vector de acceso inicial exacto, se

aprovecha esta posición para desplegar un cargador llamado PerfhLoader, que

posteriormente instala

PondRAT, un malware conocido que se considera una variante simplificada de POOLRAT

(también conocido como SIMPLESEA). La empresa de ciberseguridad afirmó que

existen pruebas que sugieren que en el ataque se utilizó un

exploit Zero-Day del navegador Chrome.

Junto con PondRAT, se incluyen otras herramientas, como un capturador de

pantalla, un keylogger, un ladrón de credenciales y cookies de Chrome,

Mimikatz, FRPC y programas proxy como MidProxy y Proxy Mini.

«PondRAT es un RAT sencillo que permite al operador leer y escribir

archivos, iniciar procesos y ejecutar shellcode», declaró Fox-IT,

añadiendo que data

de

al menos 2021.

«El atacante utilizó PondRAT en combinación con ThemeForestRAT durante

aproximadamente tres meses, para posteriormente limpiar e instalar el RAT

más sofisticado llamado RemotePE».

El malware PondRAT está diseñado para comunicarse mediante HTTP(S) con un

servidor de comando y control (C2) codificado para recibir instrucciones

adicionales. ThemeForestRAT se ejecuta directamente en memoria, ya sea

mediante PondRAT o un cargador dedicado.

Al igual que PondRAT, ThemeForestRAT monitoriza nuevas sesiones de Escritorio

Remoto (RDP) y contacta con un servidor C2 mediante HTTP(S) para recuperar

hasta veinte comandos que enumeran archivos/directorios, realizan operaciones

con archivos, ejecutan comandos, prueban la conexión TCP, marcan la hora de un

archivo basándose en otro archivo en el disco, obtienen la lista de procesos,

descargan archivos, inyectan código shell, generan procesos e hibernan durante

un tiempo específico.

Fox-IT afirmó que ThemeForestRAT comparte similitudes con un malware con

nombre en código RomeoGolf, utilizado por el Grupo Lazarus en el destructivo

ataque de borrado de noviembre de 2014 contra Sony Pictures Entertainment

(SPE). Novetta lo documentó como parte de una iniciativa colaborativa conocida

como

Operación Blockbuster.

RemotePE, por otro lado, se recupera de un servidor C2 mediante

RemotePELoader, que, a su vez, se carga mediante DPAPILoader. Escrito en C++,

RemotePE es un RAT más avanzado, probablemente reservado para objetivos de

alto valor.

«PondRAT es un RAT primitivo que ofrece poca flexibilidad; sin embargo,

como carga inicial, cumple su propósito», afirmó Fox-IT.

«Para tareas más complejas, el actor utiliza ThemeForestRAT, que ofrece más

funcionalidad y permanece oculto, ya que se carga solo en memoria».

Fuente:

THN