Cloudflare es la última empresa afectada por una serie de brechas de seguridad

de Salesloft Drift, parte de un ataque a la cadena de suministro revelado la

semana pasada. El gigante reveló el martes que los atacantes obtuvieron acceso

a una instancia de Salesforce que utiliza para la gestión interna de gestón de

clientes, que contenía 104 tokens de la API de Cloudflare.

En junio

Google observó que atacantes

que se hacen pasar por el grupo de extorsión ShinyHunters están realizando

ataques de ingeniería social contra empresas multinacionales para

robar datos de las plataformas Salesforce

de las organizaciones.Según el Grupo de Inteligencia de Amenazas de Google (GTIG), que rastrea el clúster de amenazas como ‘UNC6040’, los ataques se dirigen a

empleados angloparlantes mediante ataques de phishing de voz para engañarlos y

que se conecten a una versión modificada de la aplicación Data Loader de

Salesforce.

ShinyHunters es un conocido grupo de delincuentes que desde hace tiempo está

asociado con ataques de robo de datos

que extorsionan a las empresas para que paguen un rescate. ShinyHunters ha

existido durante años y ha sido responsable de una amplia gama de

infracciones, incluidas las de

PowerSchool,

Oracle Cloud, Snowflake data-theft attacks,

AT&T,

NitroPDF,

Wattpad,

MathWay, y

muchas otras.

Como se detalla en una notificación reciente de Salesloft, del 8 al 18 de agosto de 2025, un actor de amenazas utilizó credenciales

OAuth comprometidas para exfiltrar datos de los entornos de Salesforce de los

clientes afectados.

La campaña, llevada a cabo entre el 8 y el 18 de agosto de 2025, se basó en

tokens OAuth comprometidos

para que el bot de chat de inteligencia artificial de terceros Salesloft Drift

exportara grandes cantidades de datos de instancias corporativas de

Salesforce, probablemente para la recolección de credenciales.

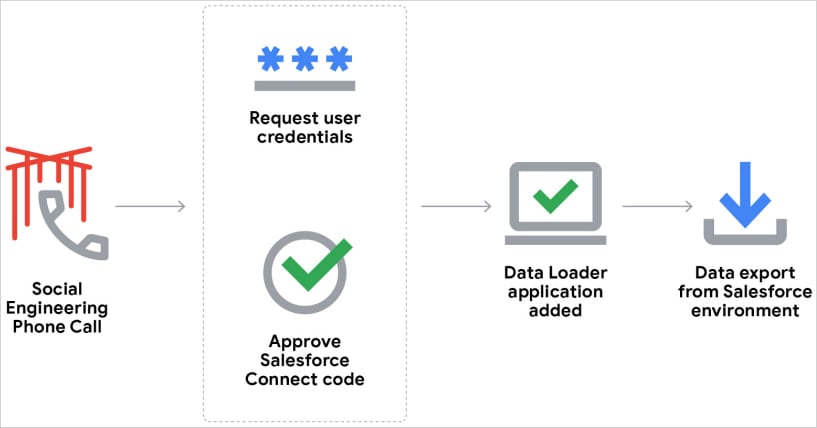

Los atacantes se hacen pasar por personal de soporte técnico y solicitan al

empleado objetivo que acepte una conexión a Salesforce Data Loader, una

aplicación cliente que permite a los usuarios importar, exportar, actualizar o

eliminar datos dentro de los entornos de Salesforce.

«La aplicación es compatible con OAuth y permite la integración directa de

aplicaciones a través de la funcionalidad de Aplicaciones conectadas en

Salesforce», explican los investigadores.

«Los actores de amenazas abusan de esto persuadiendo a la víctima por

teléfono para que abra la página de configuración de Salesforce Connect e

introduzca un «código de conexión», vinculando así la aplicación Data Loader

controlada por el actor con el entorno de la víctima.

Ahora, Cloudflare fue notificada de la brecha el 23 de agosto y alertó a los

clientes afectados el 2 de septiembre. Antes de informar a los clientes del

ataque, también rotó los 104 tokens emitidos por la plataforma Cloudflare

exfiltrados durante la brecha, aunque aún no ha detectado ninguna actividad

sospechosa relacionada con estos tokens.

«La mayor parte de esta información consiste en datos de contacto del

cliente y datos básicos de casos de soporte, pero algunas interacciones de

soporte pueden revelar información sobre la configuración del cliente y

contener información confidencial, como tokens de acceso»,

declaró Cloudflare.

Dado que los datos de los casos de soporte de Salesforce contienen el

contenido de los tickets de soporte con Cloudflare, cualquier información que

un cliente haya compartido con Cloudflare en nuestro sistema de soporte,

incluidos registros, tokens o contraseñas, debe considerarse comprometida, y

le recomendamos encarecidamente que cambie las credenciales que haya

compartido con nosotros a través de este canal.

La investigación de la compañía reveló que los cibercriminales robaron

únicamente el texto de los objetos del caso de Salesforce (incluidos los

tickets de soporte al cliente y sus datos asociados, pero no los archivos

adjuntos) entre el 12 y el 17 de agosto, tras una fase inicial de

reconocimiento el 9 de agosto.

Estos objetos del caso exfiltrados contenían únicamente datos textuales, como:

- El asunto del caso de Salesforce

-

El cuerpo del caso (que puede incluir claves, secretos, etc., si el cliente

lo proporciona a Cloudflare) -

Información de contacto del cliente (por ejemplo, nombre de la empresa,

correo electrónico y número de teléfono del solicitante, nombre de dominio

de la empresa y país de la empresa)

«Creemos que este incidente no fue un evento aislado, sino que el

cibercriminal pretendía recopilar credenciales e información de los clientes

para futuros ataques», añadió Cloudflare.

«Dado que cientos de organizaciones se vieron afectadas por esta

vulnerabilidad de Drift, sospechamos que el cibercriminal utilizará esta

información para lanzar ataques dirigidos contra los clientes de las

organizaciones afectadas».

Ola de filtraciones de datos de Salesforce

Desde principios de año, el grupo de extorsión

ShinyHunters ha estado atacando a clientes de Salesforce

con ataques de robo de datos, utilizando phishing de voz (vishing) para

engañar a los empleados y lograr que vinculen aplicaciones OAuth maliciosas

con las instancias de Salesforce de su empresa. Esta táctica permitió a los

atacantes robar bases de datos, que posteriormente se utilizaron para

extorsionar a las víctimas.

Desde que

Google informó por primera vez

sobre estos ataques en junio, numerosas filtraciones de datos se han vinculado

a las tácticas de ingeniería social de ShinyHunters, incluyendo las dirigidas

a

Google, Cisco, Qantas, Allianz Life, Farmers Insurance, Workday, Adidas, así como a las filiales de LVMH,

Louis Vuitton,

Dior

y

Tiffany & Co.

Si bien algunos

investigadores de seguridad han informado que los ataques a la cadena de suministro de Salesloft involucran a los

mismos actores de amenazas, Google no ha encontrado pruebas concluyentes que

los vinculen.

Palo Alto Networks también confirmó durante el fin de semana que los actores

de amenazas responsables de las brechas de seguridad de Salesloft Drift

robaron algunos datos de soporte enviados por los clientes, incluyendo

información de contacto y comentarios de texto.

El incidente de

Palo Alto Networks también se limitó a su CRM Salesforce

y, según informó la compañía a BleepingComputer, no afectó a ninguno de sus

productos, sistemas ni servicios.

La compañía de ciberseguridad observó que los atacantes buscaban secretos,

incluyendo claves de acceso de AWS (AKIA), cadenas de inicio de sesión de VPN

y SSO, tokens de Snowflake, así como palabras clave genéricas como «secreto»,

«contraseña» o «clave», que podrían utilizarse para vulnerar más plataformas

en la nube y robar datos en otros ataques de extorsión.

Palo Alto Networks recomienda

encarecidamente rotar las credenciales y seguir

estas instrucciones para validar la autenticación en las integraciones con Drift. La

vigilancia y la verificación son fundamentales.