Se ha observado que el actor de amenazas con motivaciones económicas, conocido

como Storm-0501, está perfeccionando sus tácticas para llevar a cabo ataques

de exfiltración de datos y extorsión dirigidos a entornos en la nube.

«A diferencia del ransomware tradicional, donde el actor de amenazas suele

implementar malware para cifrar archivos críticos en los endpoints de la red

comprometida y luego negocia una clave de descifrado, el ransomware basado en

la nube introduce un cambio fundamental»,

declaró

el equipo de Inteligencia de Amenazas de Microsoft en un informe.

«Aprovechando las capacidades nativas de la nube, Storm-0501 exfiltra

rápidamente grandes volúmenes de datos, destruye datos y copias de seguridad

en el entorno de la víctima y exige un rescate, todo ello sin depender de la

implementación tradicional de malware».

Microsoft documentó por primera vez

Storm-0501

hace casi un año, detallando sus ataques de ransomware en la nube híbrida

dirigidos a los sectores gubernamental, manufacturero, de transporte y

policial en EE.UU. Los actores de amenazas pasaron del entorno local a la nube

para la posterior exfiltración de datos, robo de credenciales e implementación

de ransomware.

Activo desde 2021, este grupo se ha convertido en una filial de ransomware

como servicio (RaaS) que ha distribuido diversas cargas útiles de ransomware a

lo largo de los años, como Sabbath, Hive, BlackCat (ALPHV), Hunters

International, LockBit y

Embargo.

«Storm-0501 ha seguido demostrando su capacidad para moverse entre entornos

locales y en la nube, lo que ejemplifica cómo los actores de amenazas se

adaptan a medida que crece la adopción de la nube híbrida», declaró la compañía. Buscan dispositivos no administrados y

vulnerabilidades de seguridad en entornos de nube híbrida para evadir la

detección y escalar privilegios en la nube. En algunos casos, atraviesan

inquilinos en configuraciones multiinquilino para lograr sus objetivos.

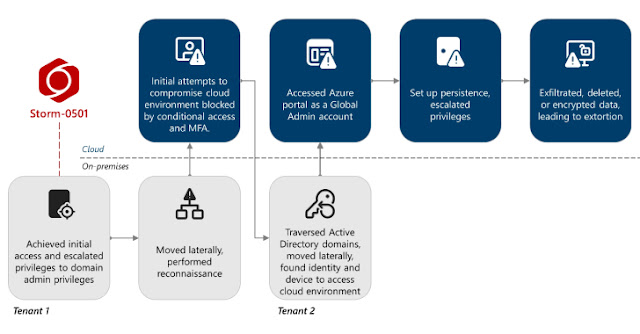

Las cadenas de ataque típicas implican que el actor de la amenaza abuse de su

acceso inicial para lograr la escalada de privilegios a un administrador de

dominio, seguido de un movimiento lateral local y pasos de reconocimiento que

permiten a los atacantes vulnerar el entorno de nube del objetivo, iniciando

así una secuencia de varias etapas que incluye persistencia, escalada de

privilegios, exfiltración de datos, cifrado y extorsión.

El acceso inicial, según Microsoft, se logra mediante intrusiones facilitadas

por intermediarios de acceso como Storm-0249 y Storm-0900, que aprovechan

credenciales robadas y comprometidas para iniciar sesión en el sistema

objetivo o explotan diversas vulnerabilidades conocidas de ejecución remota de

código en servidores públicos sin parchear.

En una campaña reciente dirigida a una gran empresa anónima con múltiples

filiales, se dice que Storm-0501 realizó un reconocimiento antes de moverse

lateralmente por la red utilizando

Evil-WinRM. Los atacantes también llevaron a cabo lo que se conoce como un

ataque DCSync

para

extraer credenciales

de

Active Directory

simulando el comportamiento

de un controlador de dominio.

«Aprovechando su presencia en el entorno de Active Directory, se

desplazaron entre dominios de Active Directory y finalmente se movieron

lateralmente para comprometer un segundo servidor Entra Connect asociado con

un inquilino de Entra ID y un dominio de Active Directory diferentes», declaró Microsoft.

El actor de amenazas extrajo la cuenta de sincronización de directorios para

repetir el proceso de reconocimiento, esta vez dirigido a las identidades y

recursos del segundo inquilino.

Estos esfuerzos permitieron a Storm-0501 identificar una identidad

sincronizada no humana con un rol de administrador global en Microsoft Entra

ID en ese inquilino, que carecía de protección de autenticación multifactor

(MFA). Esto dio lugar a un escenario en el que los atacantes restablecieron la

contraseña local del usuario, lo que provocó que se sincronizara con su

identidad en la nube mediante el servicio Entra Connect Sync.

Con la cuenta de administrador global comprometida, se descubrió que los

intrusos digitales accedieron al portal de Azure, registrando un inquilino de

Entra ID propiedad de un actor de amenazas como un dominio federado de

confianza para crear una puerta trasera y, posteriormente, elevar su acceso a

recursos críticos de Azure, antes de preparar el terreno para la exfiltración

y extorsión de datos.

Tras completar la fase de exfiltración, Storm-0501 inició la eliminación

masiva de los recursos de Azure que contenían los datos de la organización

víctima, impidiéndole tomar medidas de remediación y mitigación mediante la

restauración de los datos, declaró Microsoft.

Tras exfiltrar y destruir con éxito los datos dentro del entorno de Azure, el

atacante inició la fase de extorsión, donde contactó a las víctimas mediante

Microsoft Teams, utilizando a uno de los usuarios previamente comprometidos,

exigiendo un rescate.

La compañía afirmó haber implementado un cambio en Microsoft Entra ID que

impide que los atacantes abusen de las cuentas de sincronización de

directorios

para escalar privilegios. También ha publicado actualizaciones de Microsoft

Entra Connect (versión 2.5.3.0) para admitir la autenticación moderna y permitir a los clientes configurar

la autenticación basada en aplicaciones para una mayor seguridad.

También es importante habilitar el Módulo de Plataforma Segura (TPM) en el

servidor de sincronización de Entra Connect para almacenar de forma segura las

credenciales confidenciales y las claves criptográficas, mitigando así las

técnicas de extracción de credenciales de Storm-0501, añadió el gigante

tecnológico.

Fuente:

THN