En lo que se considera el

mayor ataque a la cadena de suministro de la historia, los atacantes

inyectaron malware en paquetes NPM con más de 2,6 mil millones de descargas

semanales tras

comprometer la cuenta de un mantenedor en un ataque de phishing.

Josh Junon (qix), el mantenedor del paquete cuyas cuentas fueron pirateadas en este ataque a

la cadena de suministro,

confirmó el incidente

hoy mismo, afirmando estar al tanto de la vulneración y añadiendo que

el correo electrónico de phishing provenía de

support@npmjs[.]help, un dominio que aloja un sitio web que suplanta el dominio legítimo

npmjs.com.

En los correos electrónicos, los atacantes amenazaron con bloquear las cuentas

de los mantenedores afectados el 10 de septiembre de 2025, como táctica

intimidatoria para que hicieran clic en el enlace que los redirigía a los

sitios de phishing.

Los atacantes atacaron a otros desarrolladores y mantenedores de paquetes

utilizando el mismo correo electrónico,

según informaron

quienes recibieron el mensaje de phishing. BleepingComputer descubrió

que la página de ayuda también incluye un formulario de inicio de sesión que

extrae las credenciales introducidas a la siguiente URL:

https://websocket-api2[.]publicvm.com/images/jpg-to-png.php?name=[name]&pass=[password]

Desde que se detectó el incidente, el equipo de NPM ha eliminado algunas de

las versiones maliciosas publicadas por los atacantes, incluida la del paquete

de depuración, que se descarga 357,6 millones de veces por semana.

Ataque a la cadena de suministro

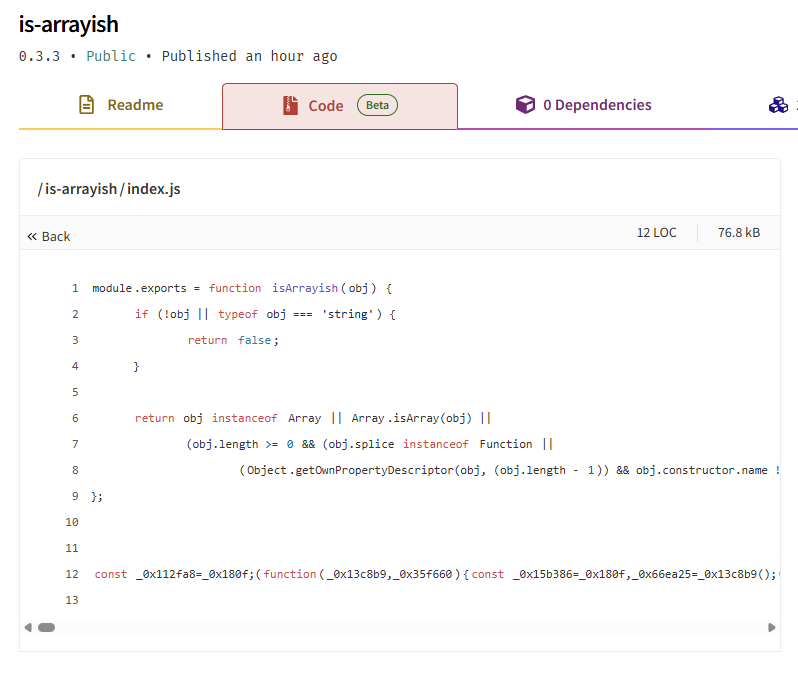

Según Aikido Security, que

analizó el ataque a la cadena de suministro,

los actores de amenazas actualizaron los paquetes tras tomar el control, inyectando código malicioso que actúa como un interceptor basado en

navegador en los archivos index.js, capaz de secuestrar el tráfico de

red y las API de las aplicaciones.

El código malicioso solo afecta a quienes acceden a las aplicaciones

comprometidas a través de la web,

monitoreando direcciones de criptomonedas y transacciones que luego se

redirigen a direcciones de billetera controladas por el atacante.

Esto provoca que los atacantes secuestren la transacción en lugar de

enviarla a la dirección deseada.

El malware funciona

inyectándose en el navegador web

y monitoreando direcciones o transferencias de billeteras de Ethereum,

Bitcoin, Solana, Tron, Litecoin y Bitcoin Cash.

En las respuestas de la red con transacciones de criptomonedas, reemplaza los

destinos con direcciones controladas por el atacante y secuestra las

transacciones antes de que se firmen.

Los paquetes pirateados hasta la fecha acumulan más de 2.600 millones de

descargas semanales:

- backslash (0,26 millones de descargas semanales)

- chalk-template (3,9 millones de descargas semanales)

- supports-hyperlinks (19,2 millones de descargas semanales)

- has-ansi (12,1 millones de descargas semanales)

- simple-swizzle (26,26 millones de descargas semanales)

- color-string (27,48 millones de descargas semanales)

- error-ex (47,17 millones de descargas semanales)

- color-name (191,71 millones de descargas semanales)

- is-arrayish (73,8 millones de descargas semanales)

- slice-ansi (59,8 millones de descargas semanales)

- color-convert (193,5 millones de descargas semanales)

- wrap-ansi (197,99 millones de descargas semanales)

- ansi-regex (243,64 millones de descargas semanales) por semana)

- supports-color (287,1 millones de descargas por semana)

- strip-ansi (261,17 millones de descargas por semana)

- chalk (299,99 millones de descargas por semana)

- debug (357,6 millones de descargas por semana)

- ansi-styles (371,41 millones de descargas por semana)

«Los paquetes se actualizaron para incluir un fragmento de código que se

ejecutaría en el cliente de un sitio web, interceptando silenciosamente la

actividad de criptomonedas y web3 en el navegador, manipulando las

interacciones de la billetera y reescribiendo los destinos de pago para que

los fondos y las aprobaciones se redirijan a cuentas controladas por el

atacante sin ninguna señal evidente para el usuario», declaró Charlie Eriksen, investigador de seguridad de Aikido.

Lo que lo hace peligroso es que opera en múltiples capas: altera el contenido

que se muestra en los sitios web, manipula las llamadas a la API y lo que las

aplicaciones de los usuarios creen que están firmando.

Si bien se trata de un ataque a la cadena de suministro, Andrew MacPherson,

ingeniero principal de seguridad de Privy, explicó que existen criterios

específicos que deben cumplirse para que una aplicación se vea afectada, lo

que reduce significativamente el impacto. Estos incluyen:

-

Una nueva instalación entre las 9:00 a. m. y las 11:30 a. m. ET, cuando se

comprometieron los paquetes; - La creación de Package-lock.json durante ese tiempo;

- Paquetes vulnerables en dependencias directas o transitorias;

Este ataque a la cadena de suministro sigue a una serie de ataques similares

dirigidos a desarrolladores de varias bibliotecas de JavaScript conocidas en

los últimos meses.

Por ejemplo, en julio, los atacantes

comprometieron eslint-config-prettier, un paquete con más de 30 millones de descargas semanales, mientras que en

marzo,

otras diez bibliotecas

NPM ampliamente utilizadas fueron secuestradas y convertidas en ladrones de

información.

Tanto el ataque de phishing como el malware inyectado ilustran cómo el

navegador web se ha convertido en una superficie de ataque masiva para robar

credenciales, modificar el tráfico y vulnerar las redes.

Fuente:

BC