Se ha descubierto una vulnerabilidad crítica de uso posterior a la liberación,

identificada como CVE-2024-38193, en el controlador de Windows

afd.sys /CVSS 7,8). Esta vulnerabilidad supone una amenaza importante

para los sistemas Windows, ya que podría permitir a los atacantes escalar

privilegios y ejecutar código arbitrario.

El investigador de seguridad Luca Ginex de Exodus Intelligence ha realizado un

análisis en profundidad de esta vulnerabilidad, que ha proporcionado

información valiosa sobre su proceso de explotación.

Gen Digital, la empresa de investigación de seguridad que

descubrió e informó de la vulnerabilidad

a Microsoft, afirmó que esta falla permite a los atacantes eludir las

restricciones de seguridad normales y acceder a áreas sensibles del sistema

que normalmente son inaccesibles para la mayoría de los usuarios y

administradores. Este ataque es complejo y astuto, y podría valer cientos de

miles de dólares en el mercado negro.

Los investigadores revelaron los resultados de su rastreo y atribución, y

revelaron que

el Grupo Lazarus ha estado utilizando esta vulnerabilidad para instalar

malware conocido como FudModule.

Este malware es muy sofisticado y fue detectado inicialmente por

investigadores de AhnLab y ESET en 2022.

CVE-2024-38193 reside en la extensión Registered I/O (RIO) para sockets de

Windows, una característica diseñada para optimizar la programación de sockets

al reducir las llamadas al sistema. La vulnerabilidad se origina en una

condición de carrera entre las funciones AfdRioGetAndCacheBuffer() y

AfdRioDereferenceBuffer() dentro del controlador afd.sys.

Como explica Ginex,

«La condición de carrera entre estas funciones permite a un usuario

malintencionado forzar a la función AfdRioGetAndCacheBuffer() a actuar sobre

una estructura de búfer registrada que ha sido liberada por la función

AfdRioDereferenceBuffer()».

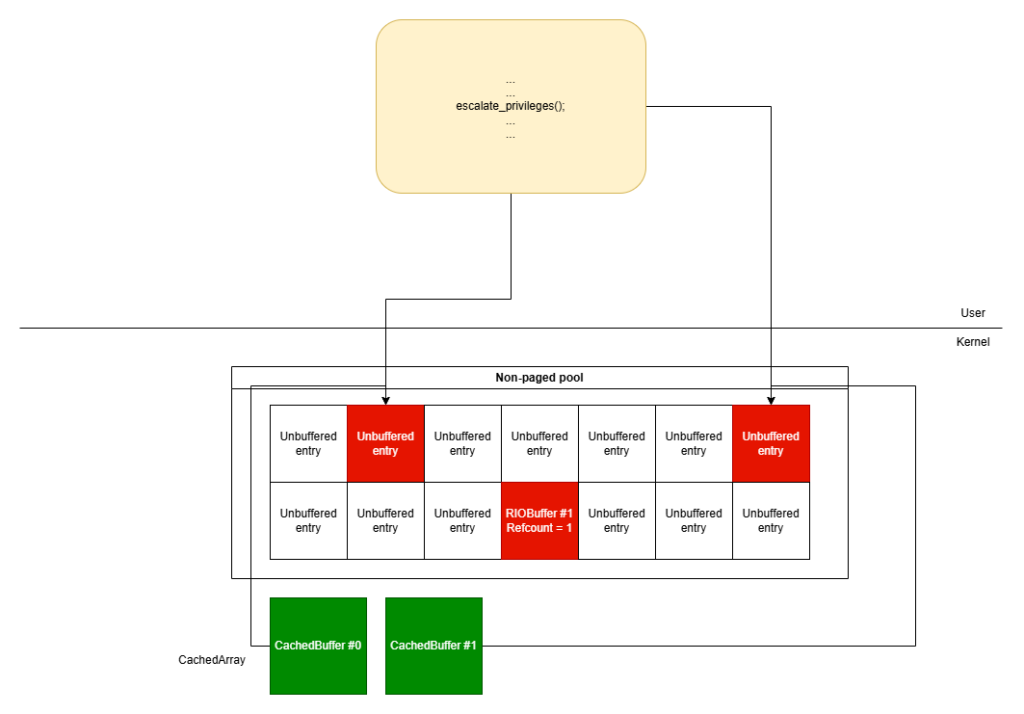

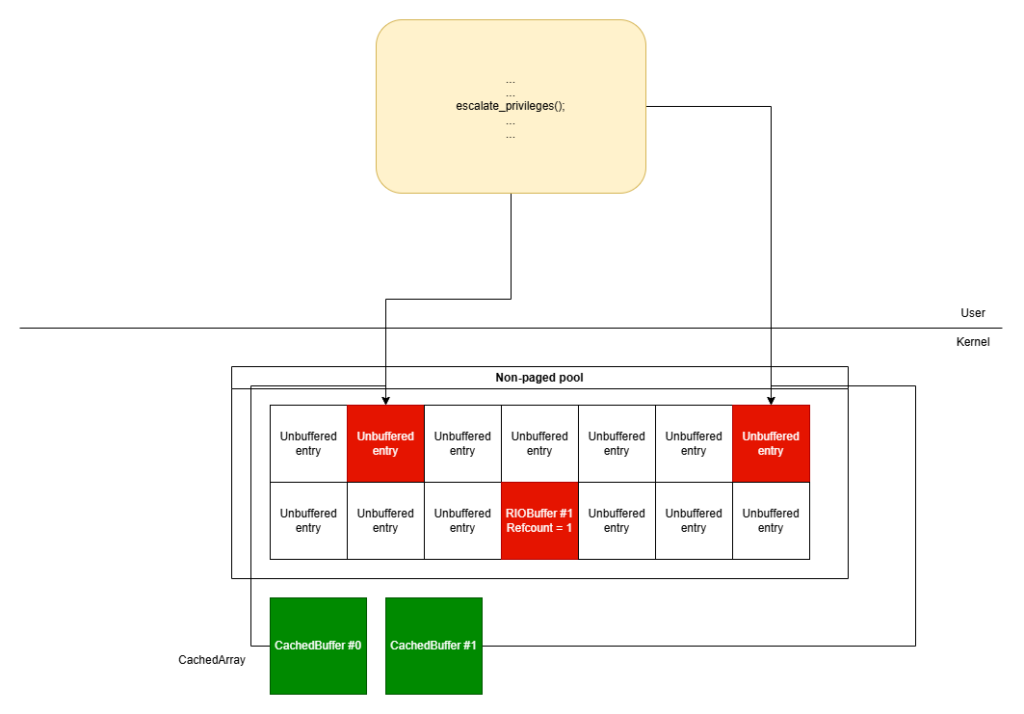

La explotación de CVE-2024-38193 implica un proceso de varias etapas, como lo

describe Ginex:

-

Heap Spraying: el atacante rocía el grupo no paginado con estructuras

RIOBuffer falsas y crea agujeros, allanando el camino para que se active la

vulnerabilidad. -

Desencadenante de la vulnerabilidad: al crear dos subprocesos simultáneos,

el atacante anula el registro de los búferes mientras aún están en uso, lo

que genera un escenario de uso posterior a la liberación. -

Escalamiento de privilegios: el atacante aprovecha las estructuras RIOBuffer

liberadas para obtener el control sobre el contenido de la memoria caché y

escalar privilegios.

El exploit utiliza esta capacidad de escritura arbitraria para sobrescribir la

estructura _SEP_TOKEN_PRIVILEGES, lo que otorga privilegios

NT AUTHORITY\SYSTEM.

Nephster, un investigador de seguridad independiente,

ha publicado un código de prueba de concepto (PoC) para la vulnerabilidad

CVE-2024-38193 en GitHub, lo que aumenta aún más su amenaza potencial. La PoC demuestra cómo los

atacantes pueden lograr de manera confiable un escalamiento de privilegios en

sistemas sin parches.

Esta vulnerabilidad ha sido corregida en el Patch Tuesday de agosto de 2024.

Se recomienda encarecidamente a los usuarios que apliquen el parche para

mitigar el riesgo de posibles ataques. La explotación de CVE-2024-38193 podría

provocar un escalamiento de privilegios, lo que permitiría a los atacantes

obtener acceso no autorizado a datos confidenciales y potencialmente tomar el

control total del sistema.

Fuente:

SecurityOnline